Which type of security policy document is it that includes implementation details that usually contain step-by-step instructions and graphics?

◦best practices document

◦procedure document

◦standards document

◦guideline document

일반적으로 단계별 지침과 그래픽을 포함하는 구현 세부 정보를 포함하는 보안 정책 문서의 유형은 무엇인가?

◦ 모범사례문서

◦절차서류*

◦표준서

◦가이드라인 문서

What is the purpose of a security awareness campaign?

◦to teach skills so employees can perform security tasks

◦to focus the attention of employees on security issues

◦to provide users with a training curriculum that can ultimately lead to a formal degree

◦to integrate all the security skills and competencies into a single body of knowledge

보안 의식 캠페인의 목적은 무엇인가?

◦직원이 보안 업무를 수행할 수 있도록 기술 교육

◦보안문제에 대한 직원들의 관심을 집중시키는 것*

◦사용자에게 궁극적으로 정식 학위로 이어질 수 있는 교육과정 제공

◦모든 보안기술 및 역량을 단일 지식기구에 통합

What is the goal of network penetration testing?

◦detecting configuration changes on network systems

◦detecting potential weaknesses in systems

◦determining the feasibility and the potential consequences of a successful attack

◦detecting weak passwords

네트워크 침투 테스트의 목표는 무엇인가?

◦네트워크 시스템의 구성변경 감지

◦시스템 내 잠재적 약점 감지

◦성공시 가능성 및 잠재적 결과 결정*

◦취약 암호 검출

What network security testing tool has the ability to provide details on the source of suspicious network activity?

◦SIEM

◦SuperScan

◦Zenmap

◦Tripwire

의심스러운 네트워크 활동의 출처에 대한 세부 정보를 제공할 수 있는 능력을 가진 네트워크 보안 테스트 도구는 무엇인가?

◦SIEM*

◦SuperSuperScan

◦Zenmap

◦트립와이어

What network scanning tool has advanced features that allows it to use decoy hosts to mask the source of the scan?

◦Nessus

◦Metasploit

◦Tripwire

◦Nmap

디코이 호스트를 사용하여 검색 소스를 가릴 수 있는 고급 기능을 가진 네트워크 검색 도구는?

◦네소스

◦메타스플로이트

◦트립와이어

◦Nmap*

What network testing tool can be used to identify network layer protocols running on a host?

◦SIEM

◦Nmap

◦L0phtcrack

◦Tripwire

호스트에서 실행되는 네트워크 계층 프로토콜을 식별하기 위해 어떤 네트워크 테스트 도구를 사용할 수 있는가?

◦SIEM

◦Nmap*

◦L0phtcrack

◦트립와이어

What type of network security test would be used by network administrators for detection and reporting of changes to network systems?

◦penetration testing

◦vulnerability scanning

◦integrity checking

◦network scanning

네트워크 관리자가 네트워크 시스템의 변경 사항을 감지하고 보고하는 데 사용할 네트워크 보안 테스트 유형

◦침투시험

◦취약성 스캐닝

◦무결성 점검*

◦네트워크 스캐닝

What testing tool is available for network administrators who need a GUI version of Nmap?

◦Nessus

◦SIEM

◦Zenmap

◦SuperScan

Nmap의 GUI 버전이 필요한 네트워크 관리자에게 사용할 수 있는 테스트 툴은 무엇인가?

◦네소스

◦SIEM

◦Zenmap*

◦SuperSuperScan

What are two major components of a security awareness program? (Choose two.)

◦technical policy

◦procedure documents

◦awareness campaigns

◦guideline documents

◦education and training

보안 인식 프로그램의 두 가지 주요 구성 요소는 무엇인가? (2개 선택)

◦기술정책

◦절차서류

◦인식 캠페인*

◦가이드라인 문서

◦교육 및 교육*

Which type of documents include implementation details that usually contain step-by-step instructions and graphics?

◦standards documents

◦procedure documents

◦guideline documents

◦end-user policy documents

일반적으로 단계별 지침과 그래픽을 포함하는 구현 세부 정보를 포함하는 문서 유형은?

◦표준서류

◦절차서류*

◦가이드라인 문서

◦최종사용자 정책서류

Which initial step should be followed when a security breach is found on a corporate system?

◦Create a drive image of the system.

◦Isolate the infected system.

◦Establish a chain of custody.

◦Photograph the system.

기업 시스템에서 보안 위반이 발견될 경우 어떤 초기 단계를 따라야 하는가?

◦시스템 드라이브 이미지 생성

◦감염된 계통을 격리한다.*

◦보류 연쇄.

◦시스템을 촬영한다.

Which security test is appropriate for detecting system weaknesses such as misconfiguration, default passwords, and potential DoS targets?

◦vulnerability scanning

◦network scanning

◦integrity checkers

◦penetration testing

잘못된 구성, 기본 암호 및 잠재적인 DoS 대상과 같은 시스템 약점을 탐지하는 데 적합한 보안 테스트는?

◦취약성 스캐닝*

◦네트워크 스캐닝

◦무결성체크기

◦침투시험

How does network scanning help assess operations security?

◦It can simulate attacks from malicious sources.

◦It can log abnormal activity.

◦It can detect open TCP ports on network systems.

◦It can detect weak or blank passwords.

네트워크 검색이 작업 보안을 평가하는 데 어떻게 도움이 되는가?

◦악성 출처의 공격을 모의실험할 수 있다.

◦비정상적인 활동을 기록할 수 있다.

◦네트워크 시스템의 오픈 TCP 포트를 검출할 수 있다.*

◦약하거나 빈 비밀번호를 검출할 수 있다.

What is the objective of the governing policy in the security policy hierarchy structure?

◦It covers all rules pertaining to information security that end users should know about and follow.

◦It outlines the company’s overall security goals for managers and technical staff.

◦It provides general policies on how the technical staff should perform security functions.

◦It defines system and issue-specific policies that describe what the technical staff does.

보안 정책 계층 구조에서 관리 정책의 목표는 무엇인가?

◦최종 사용자가 알고 따라야 하는 정보보안에 관한 모든 규칙을 다룬다.

◦경영자 및 기술직원에 대한 회사의 전반적인 보안 목표를 개략적으로 설명한다.*

◦기술인력의 보안기능 수행방법에 관한 일반방침을 제공한다.

◦기술직원이 하는 일을 기술하는 시스템 및 이슈별 정책을 규정한다.

What step should be taken after data is collected, but before equipment is disconnected, if a security breach is found on a system?

◦Create a drive image of the system.

◦Isolate the infected system.

◦Photograph the system.

◦Determine if data tampering has occurred.

데이터를 수집한 후 장비를 분리하기 전에 시스템에서 보안 위반이 발견될 경우 어떤 단계를 수행해야 하는가?

◦시스템 드라이브 이미지 생성

◦감염된 계통을 격리한다.

◦시스템을 촬영한다.*

◦데이터 변조 발생 여부 파악

Which security program is aimed at all levels of an organization, including end users and executive staff?

◦educational degree programs

◦certificate programs

◦awareness campaigns

◦firewall implementation training courses

최종 사용자와 임원진을 포함한 조직의 모든 수준을 대상으로 하는 보안 프로그램은 무엇인가?

◦교육학위과정

◦인증 프로그램

◦인식 캠페인*

◦방화벽 실시교육과정

What is implemented by administration to instruct end users in how to effectively conduct business safely within an organization?

◦security awareness program

◦governing policy

◦noncompliance consequences

◦technical policy

최종 사용자에게 조직 내에서 비즈니스를 안전하게 수행하는 방법을 지시하기 위해 행정부에서 구현하는 것은?

◦보안 인식 프로그램*

◦자치정책

◦불합격 결과

◦기술정책

Which type of documents help an organization establish consistency in the operations of the network by specifying criteria that must be followed?

◦guidelines

◦standards

◦procedures

◦end user policies

조직이 준수해야 하는 기준을 지정하여 네트워크 운영의 일관성을 확립하는 데 도움이 되는 문서 유형은 무엇인가?

◦지침

◦standards*

◦절차

◦사용자 정책 종료

Which policy outlines the overall security goals for managers and technical staff within a company?

◦acceptable use policy

◦technical policy

◦governing policy

◦end-user policy

회사 내의 관리자 및 기술 직원의 전반적인 보안 목표를 요약한 정책은 무엇인가?

◦허용정책

◦기술정책

◦자치정책*

◦최종사용자 정책

Which type of security policy includes network access standards and server security policies?

◦end user policy

◦technical policy

◦governing policy

◦acceptable use policy

네트워크 액세스 표준 및 서버 보안 정책을 포함하는 보안 정책 유형

◦사용자 정책

◦기술정책*

◦자치정책

◦허용정책

Which type of security policy includes acceptable encryption methods?

◦governing policy

◦acceptable use policy

◦technical policy

◦end-user policy

허용 가능한 암호화 방법을 포함하는 보안 정책 유형

◦자치정책

◦허용정책

◦기술정책*

◦최종사용자 정책

What is the determining factor in the content of a security policy within an organization?

◦the security staff

◦the audience

◦the chief executive officer

◦the best practices

조직 내 보안 정책 내용의 결정 요인은 무엇인가?

◦경비원

◦관중*

◦최고경영자

◦ 모범사례

Which executive position is ultimately responsible for the success of an organization?

◦Chief Technology Officer

◦Chief Executive Officer

◦Chief Security Officer

◦Chief Information Officer

어떤 임원이 궁극적으로 조직의 성공에 책임이 있는가?

◦기술책임자

◦최고경영자*

◦보안관

◦정보담당관

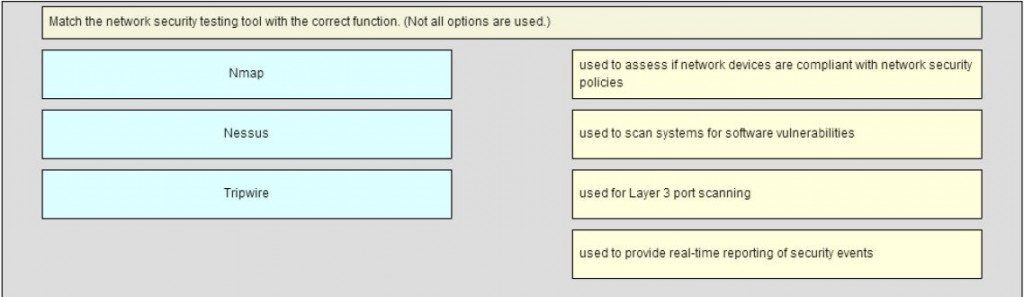

Match the network security testing tool with the correct function. (Not all options are used.)

'CCNA > 문제' 카테고리의 다른 글

| [CCNAS] 덤프 10장 문제 (0) | 2022.03.27 |

|---|---|

| [CCNAS] 덤프 9장 문제 (0) | 2022.03.26 |

| [CCNAS] 덤프 8장 문제 (2) | 2022.03.25 |

| [CCNAS] 덤프 7장 문제 (1) | 2022.03.07 |

| [CCNAS] 덤프 6장 문제 (1) | 2022.03.06 |